Первые попытки автоматизации дома включали использование LPT-портов старого компьютера для управления освещением через реле. Затем, для расширения возможностей, применялась 1-wire шина с термодатчиками и управляемыми выключателями, но её скорость и уязвимость к повреждениям стали препятствием.

Следующим шагом стало внедрение Arduino Mini Pro, управляемых через шину RS485. Этот подход был более надежным, но не хватало гибкости и автономности в обработке событий, что требовало постоянного взаимодействия с управляющим компьютером.

С появлением ESP8266 и протокола MQTT открылись новые горизонты. Модули с Wi-Fi на борту стали гибкими и управляемыми, позволяя организовать сеть с немедленной доставкой сообщений. Проблемы с роутером и дальностью Wi-Fi привели к созданию mesh-сети на основе библиотеки PainlessMesh. Эта сеть обеспечила надежную связь, но не избавляла от поиска причин неисправностей.

Эксперимент с Zigbee, несмотря на заводское качество, показал меньшую надежность из-за «залипания» узлов. В итоге, предпочтение было отдано самодельным устройствам на базе ESP8266 с PainlessMesh. Несмотря на отсутствие «сценариев» и «музыки», приоритет был отдан удобству автоматического управления домом.

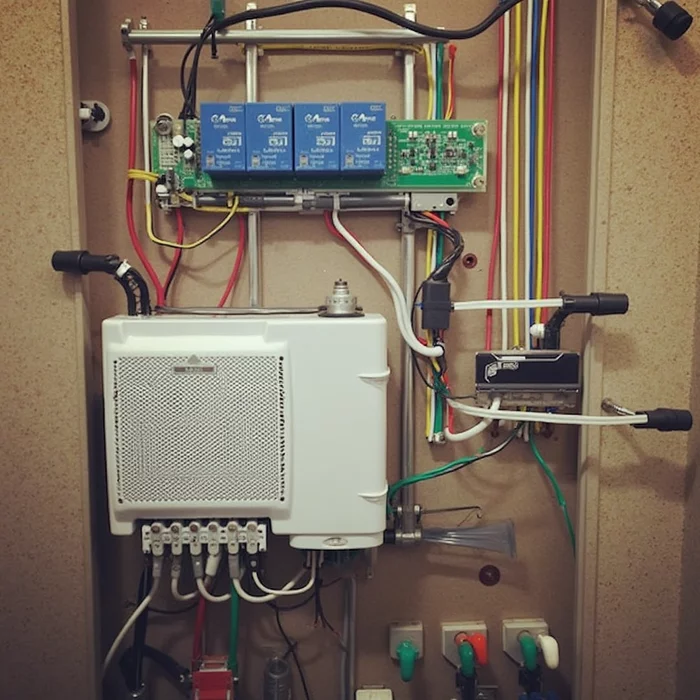

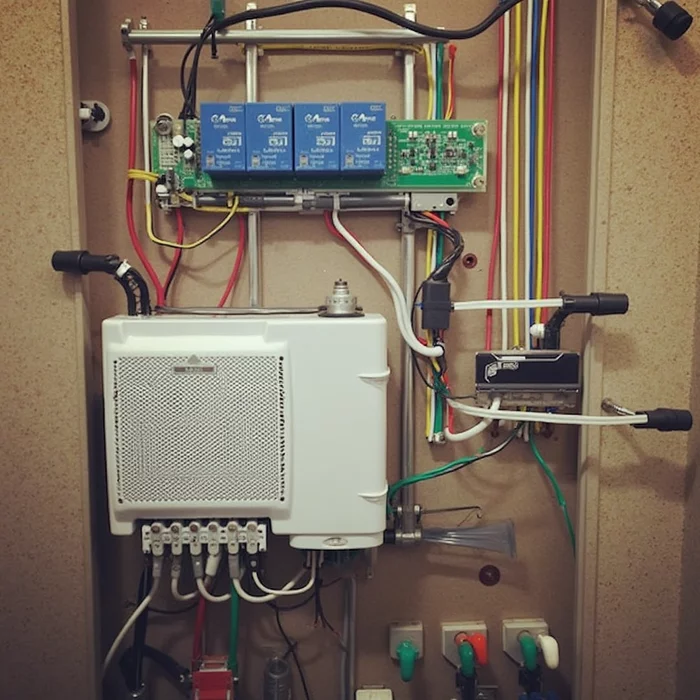

Изображение носит иллюстративный характер

Следующим шагом стало внедрение Arduino Mini Pro, управляемых через шину RS485. Этот подход был более надежным, но не хватало гибкости и автономности в обработке событий, что требовало постоянного взаимодействия с управляющим компьютером.

С появлением ESP8266 и протокола MQTT открылись новые горизонты. Модули с Wi-Fi на борту стали гибкими и управляемыми, позволяя организовать сеть с немедленной доставкой сообщений. Проблемы с роутером и дальностью Wi-Fi привели к созданию mesh-сети на основе библиотеки PainlessMesh. Эта сеть обеспечила надежную связь, но не избавляла от поиска причин неисправностей.

Эксперимент с Zigbee, несмотря на заводское качество, показал меньшую надежность из-за «залипания» узлов. В итоге, предпочтение было отдано самодельным устройствам на базе ESP8266 с PainlessMesh. Несмотря на отсутствие «сценариев» и «музыки», приоритет был отдан удобству автоматического управления домом.