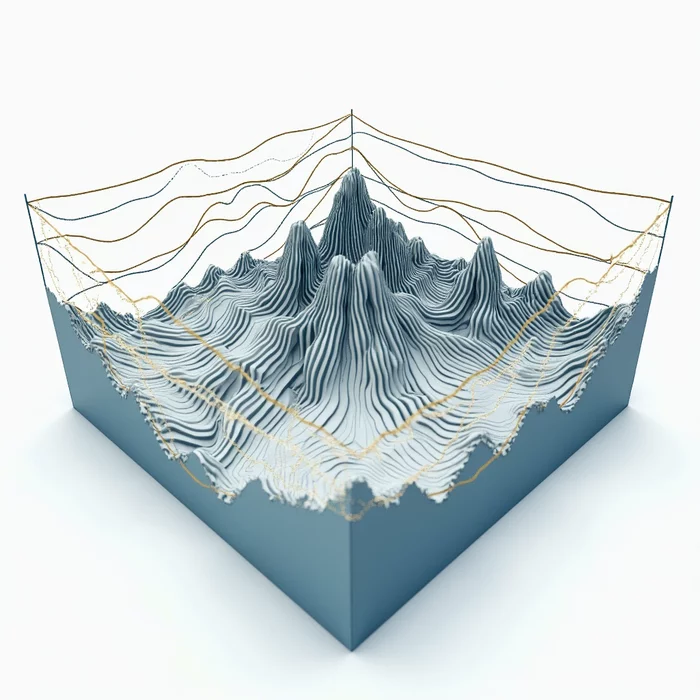

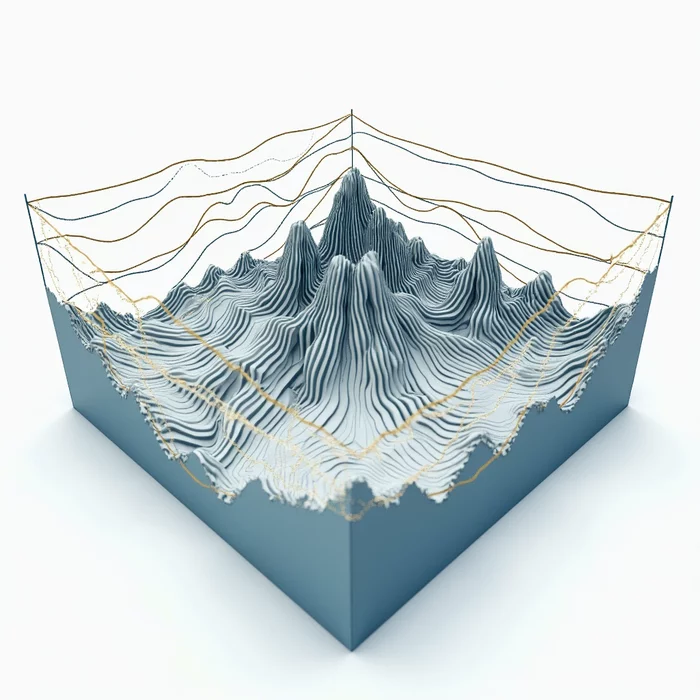

Исследование ландшафтов функций потерь нейросетей – это метод, позволяющий визуализировать и анализировать влияние изменения весов модели на значение функции потерь. Это дает возможность оценить стабильность обучения и способность модели к обобщению, то есть к корректной работе на данных, отличных от тренировочных. Плоские минимумы на ландшафте функции потерь указывают на более устойчивую модель, чем резкие пики и хаотичные области.

Библиотека Loss Landscape Analysis (LLA) предоставляет инструменты для построения и анализа этих ландшафтов. LLA включает в себя функции для выбора различных типов осей (случайные, Адама, Гессиана), уравнений обновления весов (стандартное сложение или по правилам Adam), типов нормализации для векторов, а также возможность «заморозки» отдельных слоёв. Анализ ландшафтов по осям Адама или Гессиана может выявить особенности обучения, незаметные при анализе по случайным осям.

Библиотека LLA позволяет исследовать не только ландшафты, но и спектр гессиана (матрицы вторых производных функции потерь). Анализ гессиана предоставляет информацию о состоянии нейросети, которую сложно получить только из анализа ландшафтов. Спектр гессиана может изменяться в процессе обучения, и его корреляция с точностью сети позволяет оценить способность к обобщению на других данных.

LLA предоставляет гибкий подход к анализу, позволяя пользователям настроить параметры в зависимости от задачи. Библиотека разработана с учетом разнообразия моделей и задач, что позволяет анализировать не только стандартные, но и более сложные нейросети, включая архитектуры вроде VAE и VIT, а также сложные функции потерь, оперирующие с промежуточными слоями. Это устраняет необходимость «лезть с отверткой» в код библиотеки при каждом нестандартном случае, делая LLA удобным инструментом для широкого круга задач.

Изображение носит иллюстративный характер

Библиотека Loss Landscape Analysis (LLA) предоставляет инструменты для построения и анализа этих ландшафтов. LLA включает в себя функции для выбора различных типов осей (случайные, Адама, Гессиана), уравнений обновления весов (стандартное сложение или по правилам Adam), типов нормализации для векторов, а также возможность «заморозки» отдельных слоёв. Анализ ландшафтов по осям Адама или Гессиана может выявить особенности обучения, незаметные при анализе по случайным осям.

Библиотека LLA позволяет исследовать не только ландшафты, но и спектр гессиана (матрицы вторых производных функции потерь). Анализ гессиана предоставляет информацию о состоянии нейросети, которую сложно получить только из анализа ландшафтов. Спектр гессиана может изменяться в процессе обучения, и его корреляция с точностью сети позволяет оценить способность к обобщению на других данных.

LLA предоставляет гибкий подход к анализу, позволяя пользователям настроить параметры в зависимости от задачи. Библиотека разработана с учетом разнообразия моделей и задач, что позволяет анализировать не только стандартные, но и более сложные нейросети, включая архитектуры вроде VAE и VIT, а также сложные функции потерь, оперирующие с промежуточными слоями. Это устраняет необходимость «лезть с отверткой» в код библиотеки при каждом нестандартном случае, делая LLA удобным инструментом для широкого круга задач.