Все темы сайта (страница 5)

Древнее озеро с кругами на полях скрывается в тени двугорбой горы саудовской Аравии

Криспиан в разделе «Окружающая среда» Снимок оазиса Джубба в пустыне Большой Нефуд с борта МКС раскрывает геологические особенности древнего палеоозера и горы Джабаль Умм Синман, защищающей поселение от песчаных заносов, а также демонстрирует методы круговой ирригации и объект Всемирного наследия ЮНЕСКО с тысячами наскальных петроглифов.

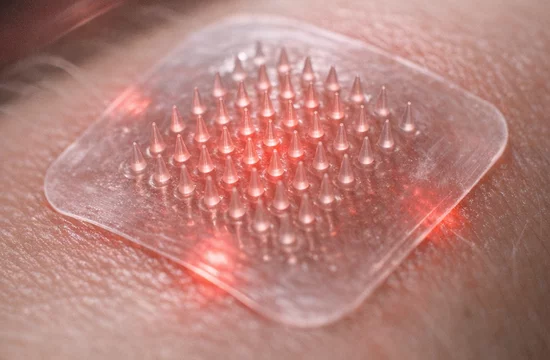

Способен ли новый светоактивируемый пластырь заменить болезненные инъекции гормонов при процедурах ЭКО?

Констансия в разделе «Медицина и здоровье» Разработка Университета Макгилла и центра INRS в виде светоактивируемого пластыря с полимерными микроиглами для безболезненного введения гормона лейпролида при ЭКО с использованием наночастиц и ближнего инфракрасного света.

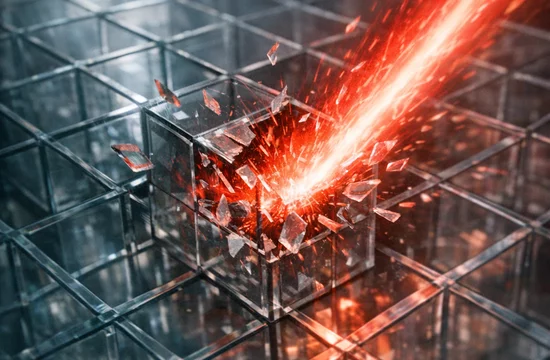

Критическая уязвимость Cellbreak открывает доступ к RCE в Grist-Core через табличные формулы

Роберто в разделе «Информационная безопасность» Критическая уязвимость Cellbreak (CVE-2026-24002) в Grist-Core позволяет выполнять удаленный код (RCE) через вредоносные формулы Python в среде Pyodide. Обновление 1.7.9 исправляет побег из песочницы за счет перехода на среду выполнения Deno и устранения недостатков фильтрации функций.

Почему необходимо срочно устранить уязвимость нулевого дня CVE-2026-21509 в Microsoft Office?

Моргана в разделе «Информационная безопасность» Microsoft выпустила внеплановое обновление для устранения уязвимости нулевого дня CVE-2026-21509 в Office с рейтингом CVSS 7.8, позволяющей обходить защиту OLE. Способы исправления ошибки включают установку патчей для версий 2016, 2019, 2021 или ручное внесение изменений в реестр Windows через параметр Compatibility Flags для блокировки атаки.

Почему обнаружение гробницы владыки внутри скульптуры совы стало главным археологическим открытием десятилетия в Мексике?

Ладжина в разделе «История» В муниципалитете Сан-Пабло-Уитцо штата Оахака археологи обнаружили неразграбленную сапотекскую гробницу 600 года нашей эры с монументальной скульптурой совы, скрывающей в клюве лицо владыки, многоцветными фресками с изображением ритуальной процессии и календарными глифами, что было признано президентом Клаудией Шейнбаум главным историческим открытием десятилетия.

Масштабная фишинговая операция использует легальный софт для шпионажа за налогоплательщиками Индии

Ольгерд в разделе «Информационная безопасность» Анализ кампании кибершпионажа eSentire TRU против пользователей Индии через фишинговые письма от Income Tax Department с использованием техники DLL Sideloading, трояна Blackmoon и легитимного софта SyncFuture TSM для скрытого удаленного управления и автоматического обхода защиты Avast.

Шпионская кампания MaliciousCorgi в VS Code и критические уязвимости PackageGate

Пасхаль в разделе «Информационная безопасность» Исследование Koi Security о шпионской кампании MaliciousCorgi через вредоносные расширения VS Code для кражи данных на серверы Китая и анализ уязвимостей нулевого дня PackageGate в менеджерах пакетов npm, pnpm, vlt и Bun с обходом блокировки скриптов.

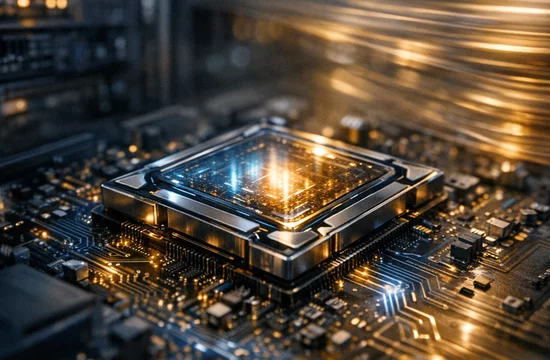

Способен ли новый чип Maia 200 от Microsoft опередить конкурентов и изменить будущее ИИ?

Алфреда в разделе «Искусственный интеллект» Обзор технических характеристик чипа-ускорителя Microsoft Maia 200 для инференса ИИ с производительностью 10 петафлопс при точности FP4, сравнение мощности с процессорами Amazon Trainium и Google TPU, использование 3-нанометрового техпроцесса TSMC и интеграция оборудования в облачную платформу Azure для ускорения работы GPT-4 и Microsoft 365 Copilot.

Как 20-мильная прогулка домохозяйки Лоры секор изменила ход войны 1812 года?

Эзэлуолф в разделе «История» История подвига Лоры Секор, совершившей 20-мильный переход из Куинстона в усадьбу ДеКью для предупреждения лейтенанта Фицгиббона об атаке на Бивер-Дэмс в 1813 году, анализ Клэр Тюренн Шоландер и признание заслуг принцем Уэльским.

Архитектура разобщенности и шесть точек опоры в отчете US Chamber of Connection 2026 года

Хеймерик в разделе «Психология» Обзор отчета US Chamber of Connection 2026 года о введении Индекса социальных связей (SCI) и концепции структурного трения, препятствующего взаимодействию в американском обществе.

Технологичный всепогодный бинокль Canon 18x50 IS UD с активной стабилизацией для детальных наблюдений

Замуэль в разделе «Космос и астрономия» Обзор оптических характеристик бинокля Canon 18x50 IS UD с активной стабилизацией и призмами Porro, анализ работы элементов сверхнизкой дисперсии при наблюдении объектов глубокого космоса и дикой природы, оценка влагостойкости стандарта JIS-4, спецификации поля зрения и сравнение с конкурентом Nikon 12x25 S.

Почему «наступательный ИИ» легко обходит EDR и какая комбинированная стратегия защиты спасет вашу сеть?

Таджуана в разделе «Информационная безопасность» Наступательный искусственный интеллект и большие языковые модели позволяют вредоносному ПО обходить EDR-системы через модификацию кода в реальном времени, стеганографию и социальную инженерию. Обзор тактик группировок Octo Tempest, Blockade Spider и Volt Typhoon подтверждает необходимость внедрения NDR для контроля неуправляемых устройств, IoT и облачных сред в дополнение к защите конечных точек.

Варненское золото и истоки первой цивилизации Европы

Джаррах в разделе «История» История обнаружения Варненского золота в некрополе медного века, анализ древнейших ювелирных украшений из могилы № 43, свидетельства социальной иерархии 4600–4300 годов до н. э. и развитие металлургии первой европейской цивилизации.

Тихая пандемия: четыре ключевых тренда в борьбе с устойчивостью к антибиотикам

Фортунато в разделе «Медицина и здоровье» Анализ феномена тихой пандемии антибиотикорезистентности, статистика смертности от супербактерий и четыре стратегии борьбы: внедрение геномного секвенирования и ИИ, переход к фаготерапии и CRISPR, концепция Единого здоровья и экономическая реформа PASTEUR Act.

Где можно будет наблюдать «затмение века» и ближайшие полные солнечные затмения?

Зеверинус в разделе «Космос и астрономия» Даты и география видимости полных солнечных затмений 2026 и 2027 годов в Европе и Африке, характеристики затмения века в Луксоре, условия наблюдения метеоров Персеиды и солнечной короны на фоне максимума активности звезды.

Может ли высыхание озер ускорить раскол африканской тектонической плиты?

Джасминн в разделе «Окружающая среда» Исследование журнала Scientific Reports о влиянии высыхания озер Восточной Африки на ускорение тектонического рифтогенеза и раскол континентальной плиты из-за снижения веса воды и декомпрессии мантии.

Возрождение Google Glass и новая эра AI Glasses: стратегия 2026 года и уроки прошлого

Хенрике в разделе «Игры» Стратегия выпуска Google AI Glasses в 2026 году с анализом причин провала оригинальной модели из-за социальной стигмы и факторов шкалы WEAR, обзор конкуренции с Meta Ray-Ban, интеграция с экосистемой Google Maps и Gmail, внедрение нейротехнологий ЭЭГ и биометрического отслеживания здоровья.

Телескоп Джеймс Уэбб раскрыл тайны происхождения жизни в туманности улитка

Кальман в разделе «Космос и астрономия» Снимок туманности Улитка NGC 7293 от 20 января 2026 года телескопом Джеймс Уэбб выявил тысячи кометных узлов и распределение молекулярного водорода вокруг белого карлика, демонстрируя процесс насыщения галактики углеродом, кислородом и азотом для формирования новых звездных систем.

Загадка лунной иллюзии и нейробиологические причины искажения восприятия размера

Чеслава в разделе «Космос и астрономия» Нейробиологические и психофизические причины возникновения лунной иллюзии при нахождении спутника на горизонте, влияние закона Эммерта и иллюзии Понцо на искажение восприятия размера, опровержение гипотезы атмосферной рефракции и роль контекста ландшафта в масштабировании объектов мозгом.

Древние фракийцы почитали собачье мясо как ритуальный деликатес

Квентин в разделе «История» Зооархеологическое исследование Стеллы Николовой подтверждает употребление собачьего мяса древними фракийцами в качестве ритуального деликатеса на территории современной Болгарии в железном веке, что доказано анализом костных останков со следами кулинарной обработки из торгового центра Эмпорион Пистирос.

Новое на сайте

Могут ли безобидные текстовые промпты для нейросетей стать самым разрушительным...

Могут ли безобидные текстовые промпты для нейросетей стать самым разрушительным...  Как 9 древних правил Конфуция помогают обрести эмоциональный интеллект и победить стресс...

Как 9 древних правил Конфуция помогают обрести эмоциональный интеллект и победить стресс...  Почему экономика, а не высокие идеалы, стала истинным двигателем сопротивления в...

Почему экономика, а не высокие идеалы, стала истинным двигателем сопротивления в...  Критическая уязвимость в решениях BeyondTrust спровоцировала глобальную волну кражи...

Критическая уязвимость в решениях BeyondTrust спровоцировала глобальную волну кражи...  Эволюция угроз: атака на цепочку поставок ИИ-ассистента Cline CLI через уязвимость...

Эволюция угроз: атака на цепочку поставок ИИ-ассистента Cline CLI через уязвимость...  Как фальшивая проверка Cloudflare в кампании ClickFix скрыто внедряет новый троян...

Как фальшивая проверка Cloudflare в кампании ClickFix скрыто внедряет новый троян...  Почему гендерно-нейтральные корпоративные политики становятся главным инструментом...

Почему гендерно-нейтральные корпоративные политики становятся главным инструментом...  Как искусственный интеллект уничтожил временной зазор между обнаружением уязвимости и...

Как искусственный интеллект уничтожил временной зазор между обнаружением уязвимости и...  Банковский троян Massiv маскируется под IPTV для захвата контроля над Android

Банковский троян Massiv маскируется под IPTV для захвата контроля над Android  Как шпионская кампания CRESCENTHARVEST использует социальную инженерию для кражи данных...

Как шпионская кампания CRESCENTHARVEST использует социальную инженерию для кражи данных...  Как критическая уязвимость в телефонах Grandstream открывает хакерам доступ к...

Как критическая уязвимость в телефонах Grandstream открывает хакерам доступ к...  Почему операционная непрерывность становится единственным ответом на перманентную...

Почему операционная непрерывность становится единственным ответом на перманентную...  Критические уязвимости в популярных расширениях VS Code угрожают миллионам разработчиков

Критические уязвимости в популярных расширениях VS Code угрожают миллионам разработчиков  Как внедрить интеллектуальные рабочие процессы и почему 88% проектов ИИ терпят неудачу?

Как внедрить интеллектуальные рабочие процессы и почему 88% проектов ИИ терпят неудачу?  Критическая уязвимость нулевого дня в Dell RecoverPoint открывает злоумышленникам полный...

Критическая уязвимость нулевого дня в Dell RecoverPoint открывает злоумышленникам полный...