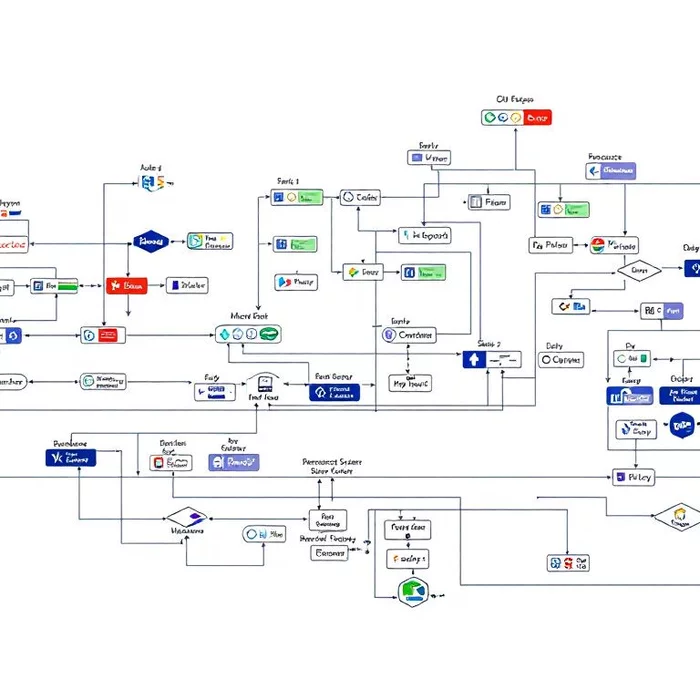

Миграция крупномасштабного хранилища данных требует тщательного планирования. Первым шагом является глубокое обследование существующей системы, включая выявление всех объектов, связей между ними и зависимости от других систем. Необходимо провести детальный опрос среди бизнес-подразделений для сбора недостающей информации и формирования полного data lineage, что позволит классифицировать данные по слоям.

Оценка трудозатрат на миграцию требует формирования справочника работ, определения драйверов трудозатрат для каждого вида работ и использования метрик Холстеда для оценки сложности SQL-кода. Это позволяет рассчитать необходимые ресурсы для каждой роли и создать реалистичный план миграции.

Разбиение хранилища на блоки миграции включает разделение на функциональные блоки для основных слоев данных и на пулы миграции для витрин, основанные на зависимостях и требуемых ресурсах. Такой подход позволяет поэтапно переносить данные, уменьшая риски и снижая нагрузку на техническую поддержку.

Финальная дорожная карта миграции состоит из двух этапов: миграция ядра хранилища (RAW, DDS и BaseMart) и миграция витринного слоя (BusinessMart и SandBoxes). Миграция ядра выполняется по функциональным блокам, а миграция витрин — последовательно по пулам. Такой план позволяет гибко управлять процессом миграции, пересчитывать сроки и эффективно использовать ресурсы.

Изображение носит иллюстративный характер

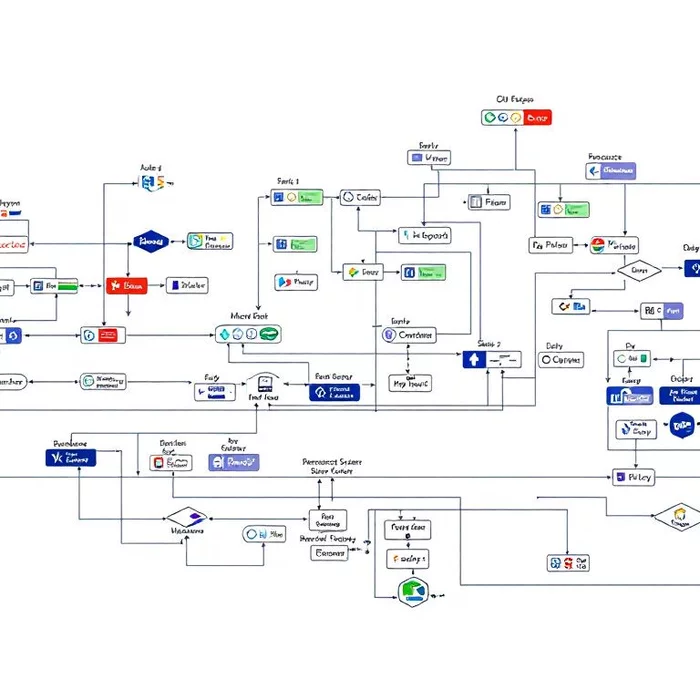

Оценка трудозатрат на миграцию требует формирования справочника работ, определения драйверов трудозатрат для каждого вида работ и использования метрик Холстеда для оценки сложности SQL-кода. Это позволяет рассчитать необходимые ресурсы для каждой роли и создать реалистичный план миграции.

Разбиение хранилища на блоки миграции включает разделение на функциональные блоки для основных слоев данных и на пулы миграции для витрин, основанные на зависимостях и требуемых ресурсах. Такой подход позволяет поэтапно переносить данные, уменьшая риски и снижая нагрузку на техническую поддержку.

Финальная дорожная карта миграции состоит из двух этапов: миграция ядра хранилища (RAW, DDS и BaseMart) и миграция витринного слоя (BusinessMart и SandBoxes). Миграция ядра выполняется по функциональным блокам, а миграция витрин — последовательно по пулам. Такой план позволяет гибко управлять процессом миграции, пересчитывать сроки и эффективно использовать ресурсы.